制定安全設計目標

我們為什麼要設計安全的網路?目的當然是要保護組織的利益,降低資訊風險。以下幾項安全組件(security components)可以做為安全設計的目標:

- 保密性(confidentiality):保密性的目的在防止未經授權的人或系統存取資料或訊息。法律或規範經常要求特定資訊應予保密,例如身分證字號、員工薪資、個人資料、醫療紀錄等。過去有許多銀行和公司曾因信用卡資料及銀行帳號洩漏,導致重大的金錢及商譽損失。

- 完整性(integrity):完整性在於確保被使用的為正確資料,若資料不確實或遭未經授權之人的竄改,例如駭客入侵銀行資料庫竄改存款金額,組織將蒙受巨大損失。

- 可用性(availability):可用性在確保資訊服務隨時可用,無法使用資訊等於沒有資訊。如果網路或資料庫不能運作,不論是受攻擊或只是意外,全組織的資訊都無法正常存取,業務也將停擺。

- 責任性(accountability):組織內有許多部門與個人,當事件發生時該由誰負責處理必須明確規定。資料或系統的負責人應該在平時對所負責之事、物持續地監看與紀錄。

以下介紹的各種防禦措施都為了保護以上的安全組件;相對的,駭客或其它惡意攻擊者所亟欲破壞的也是這些安全組件。切割安全區域網路環境非常複雜,應該將網路切割成安全區域,以便管理區域之間的通訊

權限。網際網路(Internet)是最開放的全球公用網路,幾乎所有的區域網路和電腦都經由它彼此連結。內部網路(Intranet)是指公司或組織內的私人網路(private network),或稱為區域網路(local area network, LAN)。開放的網際網路充滿資訊安全威脅,所以必須與區域網路切割,以免私密的資訊遭到破壞。企業外部網路(Extranet)包含組織的內部網路與外部夥伴組織之間的連結,夥伴可能是供應商或承包商等。它是兩個可以互相信任的組織之間的連線。這種連線可以用專線或經由網際網路上架設虛擬私有網路(Virtual Private Network, VPN)來完成,如圖1-4 所示。

圖 1-4 VPN 示意圖

Demilitarization Zone(DMZ)被譯為非軍事區或安全區,它是指在組織內部放置公開資訊(如網站)的區域。如圖1-5 所示,防火牆能將網際網路、內部網路與DMZ 區域分隔開。透過網際網路進入的使用者,只要沒有惡意,都能任意瀏覽網頁伺服器的資訊,但卻不得進入內部網路。

圖 1-5 DMZ 示意圖

融入新科技

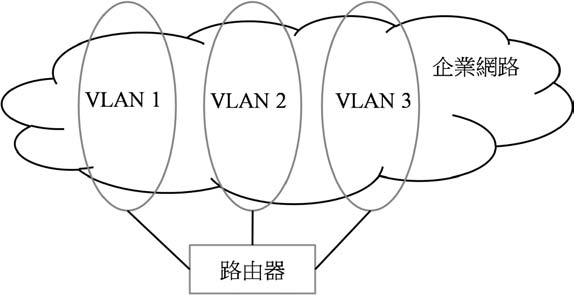

近年來網路才逐漸發展為眾人所使用的技術,不容諱言的,像 TCP/IP 這類網路設計並未將網路安全列為重要考量。因此我們應該融入較新的技術,來補強傳統網路的弱點。企業或機構的組織龐大,內部網路也日趨複雜。如果將組織內的區域網路切割為數段虛擬區域網路(Virtual Local Area Networks, VLAN),如圖1-6 所示。這種做法可以得到以下好處:

- 可以降低區域網路的廣播(broadcast)流量。

- 可以提高網路效能,並且方便管理。

- 可以降低對網路實體連結的依賴。

- 可以強化資訊安全管理,例如將權限相當的使用者劃分在同一段VLAN區域內。

圖 1-6VLANE示意圖

管理資訊風險

各種安全的設計與努力,其目的不外乎保護組織的利益,降低資訊風險。資訊安全管理包括以下四個重點:

- 資產識別(asset identification):公司或組織將資訊及系統條列出來,並標示其價值。資訊資產的價值若無法純粹以金錢價格標示,可以用權值來表達失去該資產對組織的衝擊。

- 威脅識別(threat identification):威脅包括內部威脅,例如內部竊盜、系統失敗、惡意破壞、間諜活動、不遵守資訊安全準則、使用非法軟體等,與外部威脅,包括自然災害如火災與地震,和惡意攻擊如盜賊、駭客、網路病毒等。

- 弱點識別(vulnerability identification):資訊弱點可能發生在作業系統、TCP/IP 網路、電子郵件系統等。過去產品供應商經常隱瞞安全弱點,現在則較願意公布弱點,並且快速提供補救,例如微軟公司經常下載安全補丁(security patch)。

- 風險評鑑(risk assessment):風險可以被定義為:「威脅」利用「弱點」對「資產」造成「衝擊」的「可能性」。

每個項目都可以用量化方式表達,因此企業或組織的資訊風險可以被數字化地計算與考核。藉由修補弱點與控制威脅的成功機率,我們就可以有效地降低資訊風險。建立多層次防禦網路環境越來越複雜,每一層環節都可能有弱點,引來內部或外部的威脅。因此需要建立「多層次防禦(layered defense)」。例如,只在個人電腦上安裝防毒軟體不算多層次防禦;應該在每台個人電腦、檔案伺服器、郵件伺服器上都

裝防毒軟體,並在代理伺服器(proxy server)上執行內容篩檢,才算多層次防禦。又例如,僅只設定使用者與檔案的存取權限不算多層次防禦;對重要檔案實施多層次防禦至少應該做到:

- 為所有檔案建立較細節的存取控制單(access control list, ACL)。

- 以電腦系統來設定每位使用者對檔案的存取權限。

- 為存放資料的電腦規畫實體安全,避免資訊或系統遭到竊取。

- 建立使用者登入機制,確實認證使用者身分。

- 監控使用者對重要檔案之存取,並留下紀錄。

Open System Interconnection(OSI)網路模型將網路定義為七層,網路的多層次防禦可以沿著OSI 模型來規劃。以下是一些例子:

- 防火牆要設定封包的篩檢功能,用以保護網路層(Network layer)。

- 在應用層(application layer)使用代理伺服器來保護組織免於未經授權的進入。

- 在網路層使用 NAT,可以隱藏內部網路的IP 位址。

- 在實體層(physical layer)使用遮蔽式雙絞線(shielded twisted pair, STP)來降低遭受惡意掛線監聽的機會。

- 在網路層使用入侵偵測系統,監看進出網路的資料有無惡意攻擊的跡象。 使用 IPSec 等技術建立PN,在網路層防禦資料竄改等惡意攻擊。

- 在應用層妥善設定網頁伺服器,為公開與敏感的資訊建立不同的網站,以防禦未經授權的存取。

所 有 裝 置 都只打開必要的連接埠( port ) , 可降低網路層與傳輸層(transport layer)受攻擊的風險。 - 在存取機密文件時,在傳輸層使用 Secure Socket Layer(SSL)協定。

- 在網路層,每週執行網路掃描,以尋找新弱點。

多層次防禦非常複雜,但最重要的第一步就是了解自己的環境,尤其是環境中的弱點,應該使用入侵偵測系統並且定時地進行弱點掃描。軟、硬體升級或者增加新設備造成系統或網路環境變更時,要特別注意是否出現新的弱點。防毒軟體的病毒碼應該按照規定更新並注意各種補丁下載的訊息。我們未必需要最新或最貴的資訊安全產品;但我們要了解威脅會在哪裡發生,並將那些地方防禦好,這就是多層次防禦的神。